Die Anzeigen wegen Cyber-Kriminalität stiegen im Vergleich zum Vorjahr um 26%. Besonders teuer kann in Österreich ein Angriff durch sogenannte „Ransomware“ werden. Hacker verschlüsseln mit Schadprogrammen Daten und fordern dann Lösegeld. Nur wer bezahlt, bekommt seine Daten zurück. Was genau ist Ransomware und wie kann man sich schützen? Alles zu Ransomware einfach erklärt.

Was ist Ransomware? Einfach erklärt

Der Begriff Ransomware bezeichnet Schadprogramme, die den Zugriff auf Daten und Systeme einschränken bzw. unterbinden und für die Freigabe der Daten Lösegeld (englisch: ransom) verlangen.

Das Schadprogramm kann auf zweierlei Arten fungieren: Entweder es sperrt den kompletten Zugriff auf das System oder es verschlüsselt bestimmte oder gleich alle Daten. Eine solche Ransomware kann die Abläufe eines Unternehmens ver- bzw. behindern und damit großen Schaden anrichten.

Geschichte: Wie ist Ransomware entstanden und warum ist es erst jetzt ein Problem?

Ransomware-Programme sind weder ein neues Virus noch eine moderne technologische Entwicklung. Die ersten Ransomware-Protoypen mit asymmetrischer Verschlüsselung wurden bereits in den 1990er Jahren entwickelt. Die sogenannte „Asymmetrie“ bezeichnet die Tatsache, dass es bei der eingesetzten Kryptographie unterschiedliche Schlüssel zur Verschlüsselung sowie zur Entschlüsselung benötigt. Symmetrische Verschlüsselungsverfahren verwenden hingegen ein und denselben Schlüssel zur Ent- und Verschlüsselung.

Als die ersten realisierbaren Ransomware-Konzepte mit asymmetrischer Kryptographie aufkamen, bestand noch ein organisatorisches Problem. Es war zwar möglich Daten zu verschlüsseln, jedoch verfügten die Cyberkriminellen über keine Möglichkeit, ihre Opfer das Lösegeld bezahlen zu lassen, ohne dabei erwischt zu werden. Der Autor des „AIDS“ Trojaners versuchte beispielsweise Zahlungen an ein Postfach senden zu lassen, wurde jedoch daraufhin schnell verhaftet. Die Technologie der Ransomware gibt es also schon länger, jedoch war eine finanzielle Bereicherung mit viel Risiko verbunden.

Erst das Aufkommen der Kryptowährung „Bitcoin“ machte das Geschäftsmodell Ransomware „sicher“ und damit lukrativ. Lösegeldforderungen können mittlerweile in besonders schwer nachzuverfolgende Kryptowährungen gestellt werden. Erst die digitalen Währungen haben also zur Verbreitung der bedrohlichen Ransomware geführt.

Was ist ein Ransomware-Angriff?

Anfang 2019 starteten die ersten gezielten Angriffe durch Ransomware. Bei diesen Attacken wird nicht großflächig infiziert, sondern es werden gezielt Unternehmen ausgewählt und angegriffen. Die verlangten Lösegelder betragen dabei mehrere Millionen Euro. Dabei investieren die Angreifer Wochen oder Monate, um sich Zugang zu ausgewählten Systemen zu verschaffen und möglichst viele Daten zu verschlüsseln. Durch die fortschreitende Digitalisierung der Unternehmen ist diese Art von Attacke deutlich lukrativer geworden und die Anzahl solcher Angriffe ist enorm gewachsen.

Wie funktioniert ein Ransomware-Angriff in Österreich?

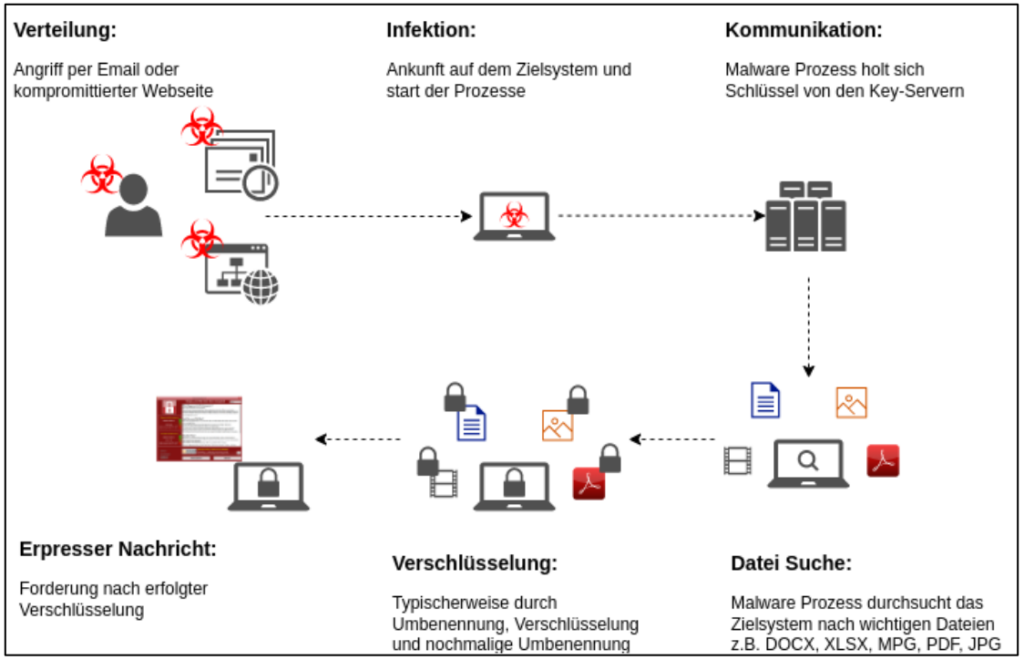

Ein Ransomware-Angriff in Österreich sowie international erfolgt grundsätzlich in sechs Schritten (siehe Grafik).

Schritt 1: Die Verteilung: Ransomware wird durch Phishing-Schemata, E-Mail-Anhänge oder Downloads verteilt und durch Website-Kompromittierungen auf einem Endpunkt installiert.

Schritt 2: Die Infektion: Die Binärdatei oder das Office-Dokument mit Makros kommt auf dem Computer des/der Benutzers/in an und startet die Prozesse, um seinen Zweck zu erfüllen.

Beispielweise könnte die Ransomware folgendes tun:

a. eine eindeutige Computerkennung generieren

b. im Hintergrund die Binärdatei herunterladen

c. sicherstellen, dass sie einen Neustart überlebt, indem sie das Programm so

installiert, dass es beim Neustart ausgeführt wird (Autostart)

d. Schattenkopien, Startreparatur und Windows-Fehlerbehebungen deaktivieren

e. das Windows Security Center, den Windows Defender, den Windows Update

Service, “Error Reporting” und BITS stoppen

f. sich an explorer.exe und svchost.exe hängen

g. die externe IP-Adresse abrufen

h. Weiter zu Schritt 3

Schritt 3: Die Kommunikation: Der Ransomware-Prozess holt sich die „Public-Keys“ von einem oder mehreren Kontrollservern im Internet. Diese braucht es, um die Daten asymmetrisch zu verschlüsseln. Der gesamte Datenverkehr zum Kontrollserver wird mit dem „AES Verschlüsselungsalgorithmus“ verschlüsselt.

Schritt 4: Die Dateisuche: Der Ransomware-Prozess sucht systematisch nach Dateien im System. Es verwendet einen Algorithmus, um zu erkennen welche Dateien wichtig sein könnten. Beispielweise sind das Dateien mit den Endungen .jpg, .docx, .xlsx, .pptx, .pdf, .sqlite, .catproduct, .rdp, .accdb, .catpart, .catdrawing, .3ds, .dwt und .dx.

Schritt 5: Die Verschlüsselung: Der fünfte Schritt ist die Verschlüsselung. Hier werden etwa die Daten zuerst verschoben, dann unbenannt und schließlich verschlüsselt. Nach der erfolgreichen Verschlüsselung werden die Daten nochmals umbenannt.

Schritt 6: Die Erpresser-Nachricht bzw. Lösegeldforderung: Der letzte Schritt ist die Lösegeldforderung, typischerweise durch die Übernahme des Bildschirms des infizierten Computers mit der Aufforderung zur Zahlung.

Wie kann man einen Angriff verhindern?

Um einen Ransomware-Angriff in Österreich zu verhindern, gibt es mehrere Ansatzpunkte:

- Mitarbeiter:innen auf Cybersicherheit sensibilisieren: Die größte Bedrohung stellen die Mitarbeiter:innen da, die unwissentlich Ransomware installieren. Der häufigste „Entry Point“ von Ransomware kann auf das Fehlverhalten der Mitarbeiter:innen zurückgeführt werden. Die Belegschaft regelmäßig zu schulen und zu sensibilisieren, ist daher essenziell.

- Updates: Viele Cyberkriminelle nutzen Schwachstellen in veralteten Systemen aus, um Geräte im Netzwerk zu infizieren. Installieren Sie immer die neuesten Updates und Patches, um die Angriffsflächen zu minimieren.

- Spam-Filter und Web-Gateway-Filter: Spam-Filter und sogenannte Web-Gateway-Filter zielen darauf ab, Ransomware daran zu hindern, überhaupt ein Gerät über Pishing-Mails und IPs zu erreichen. Der Einsatz dieser Filter ist daher sehr ratsam.

- Makros deaktivieren: Auf MS Office Dokumenten sollten Makros grundsätzlich deaktiviert sein. Nur wer sich bei den Makros sicher ist, sollte ihre Ausführung erlauben. MS Office Makros sind eine effiziente Methode für Ransomware, Computer zu infizieren. Daher bedarf es genauester Prüfung und viel Vorsicht, bei der Aufforderung zur Aktivierung der Makros. Im Zweifelsfall nicht aktivieren.

- Firewall Regeln: Firewall Regeln können bekannte bösartige Domains und IP-Adressen blockieren. Das ist eine Standard-Funktion jeder Firewall und ein Must-Have.

- Backups: Regelmäßige Backups helfen dabei, Daten wiederherzustellen, wenn sie verschlüsselt wurden. Backups erlauben es mit der Wiederherstellung in der Zeit zurückzugehen, bis zu einem Zeitpunkt, bevor das System mit Ransomware infiziert wurde.

An wen kann ich mich wenden, um Cyber-Attacken vorzubeugen?

Sogenannte Cyber Security Dienstleister bieten Unternehmen wie Privatpersonen professionelle Hilfe, um Angriffe durch Schadsoftware schon im Voraus zu verhindern. Eine davon ist das Wiener StartUp „TUFO“.

„Man kann sich unsere Arbeit vorstellen wie eine Vorsorgeuntersuchung beim Arzt. Wir testen Ihr Unternehmen und berichten Ihnen im Voraus, welche Symptome zu behandeln und wie diese zu beheben sind, bevor es zu spät ist“, sagt Onur Tuncel, Geschäftsführer von TUFO.

TUFO bietet Tests der IT-Systeme von Unternehmen, Trainings für die Mitarbeiterinnen und Mitarbeiter, Beratungen sowie Hacker-Angriff-Simulationen an. Dadurch können etwaige Schwachstellen erkannt und behoben werden, bevor der Ernstfall eintritt.

Um unsere Texte möglichst vielen Menschen zugänglich zu machen, darf jeder unsere Artikel online oder in Print unter den folgenden Credits gratis weiter verwenden! Mehr Infos findest du beim Klick auf den Button unterhalb.